第2步:定義和驗證訪問策略

在網絡中定義有效的訪問策略需要IT和OT團隊之間的協作。

ISA99/IEC 62443工業網絡安全標準將區域定義為具有類似安全要求、清晰物理邊界和需要相互對話的設備組。例如,汽車工廠可能有一條焊接生產線和一條噴漆生產線。焊接設備沒有理由需要與油漆車間的設備交互。如果一個區域內的設備受到感染,將每個設備放置在自己的區域內可以限制任何損壞。如果不同區域的設備確實需要相互通信,則管道定義了允許的有限交互。訪問策略將OT網絡中的區域和管道形式化。

Cyber Vision可以直接與ISE集成。一旦OT管理員在Cyber Vision中對資產進行分組,該信息將自動與ISE共享。ISE可以利用資產詳細信息和分組來確定必須應用的安全策略。可以將端點分配到適當的區域,并使用可擴展組標簽標記其通信,該標簽使網絡設備能夠定義和實施適當的訪問策略。

第3步:驗證合規性策略

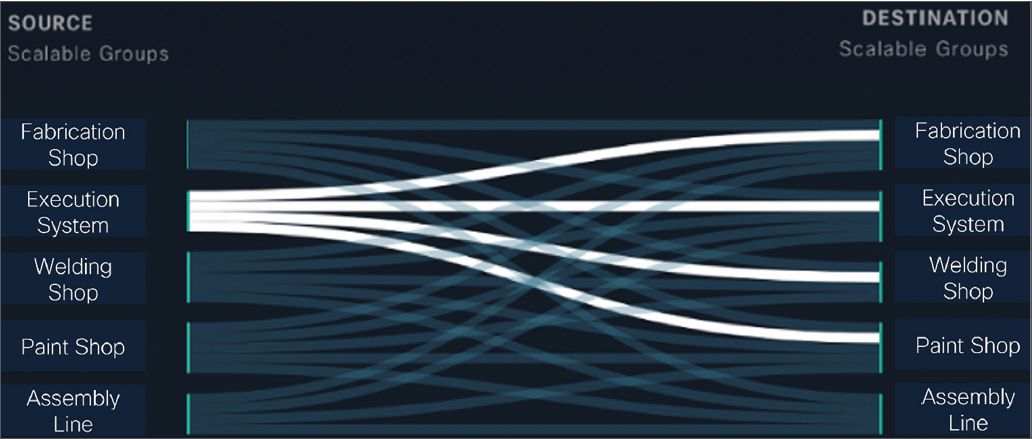

在執行策略之前,需要對其進行驗證。DNA Center提供了一個儀表板,用于可視化從ISE學習到的組之間的交互。DNA Center還為每個交互提供了詳細信息,如應用程序、協議、端口號等。有了這些信息,用戶可以根據需要調整定義的策略,以確保它們不會妨礙任何合法的交互。

圖7、DNA中心提供組間流量的可視化映射

第4步:通過網絡分段加強信任

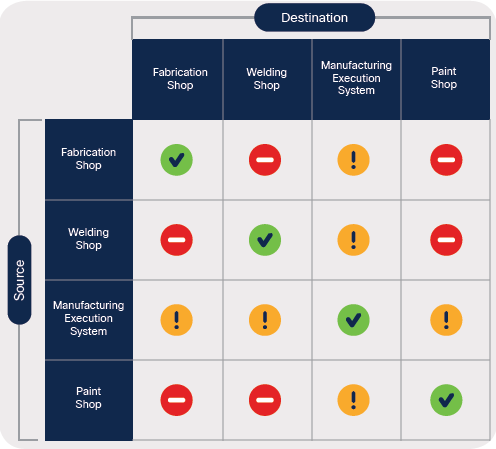

一旦策略得到驗證,用戶可以使用易用的矩陣在DNA Center或ISE中編寫它們,其中每個單元定義了源和目標組之間允許的通信。在該矩陣中,同一區域內的端點可以彼此自由交互,但不能與其他區域中的端點交互。例如,雖然制造車間區域中的端點可以相互通信,但它們不能與焊接車間區域中的端點通信。每個分區中的端點可以與制造執行系統通信,但僅受管道定義的約束。

圖8、DNA中心使用矩陣定義策略

定義的策略現在發送給ISE,ISE依次配置工業交換機和路由器,以根據連接到該端口的端點的情況,對其每個端口強制執行策略限制。應用這些策略對網絡進行分段,使每個分區都受到保護,分區之間的通信通過定義的管道得到嚴格控制。

定義、驗證和強制執行訪問規則的過程使OT能夠控制其安全標準。一旦實現了這個過程,添加新的端點和根據需求變化修改策略就變得很容易了。例如,如果未來需要在生產車間和裝配線之間進行某些通信,則可以在策略矩陣中定義新策略,并輕松地重新配置基礎設施。

第5步:不斷驗證信任

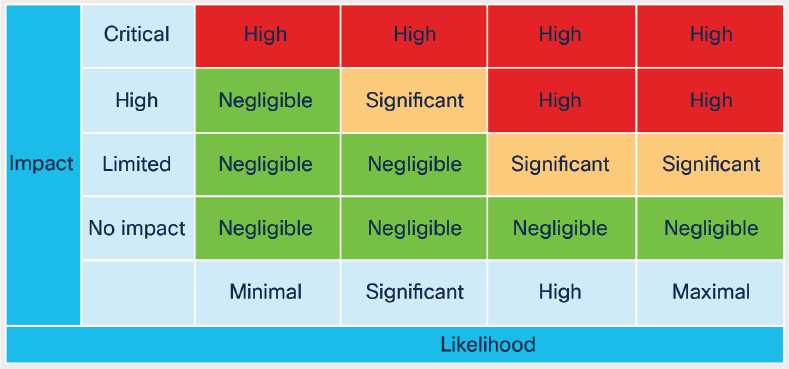

Cyber Vision不斷評估連接端點的安全狀況。它會自動計算每個端點的風險評分,以幫助安全管理員主動限制對工業過程的威脅。風險評分是威脅的可能性及其潛在影響的乘積,其中可能性取決于資產類型、漏洞和對外部 IP 地址的暴露,影響取決于資產類型及其對工業過程的重要性。

匯總各個風險評分以評估工業區的安全狀況,并更容易確定糾正措施的優先級,例如應用漏洞補丁或安裝工業防火墻,從而確保工業端點的安全。

圖9、Cyber Vision根據其潛在影響和發生的可能性評估風險

但是,即使將風險保持在最低水平并且正確執行了訪問策略,后續攻擊也有可能突破區域,感染SCADA、PLC和HMI等控制系統。此類感染可能導致這些控制器對工業設備的控制行為發生改變,導致生產質量問題、停產,甚至損壞機器和生產基礎設施。因此,必須持續監控所有此類控制器,以發現任何可能表明它們已被入侵的異常行為的跡象。Cyber Vision 分析所有工業通信內容,并使用先進的基線引擎跟蹤異常行為。

新聞爆料