第6步:降低風險

IT有兩種方法來處理端點中已識別的風險。它們可以通過降低其訪問權限或關閉它所連接的交換機端口來有效地將端點從網絡中刪除。這些方法可能適用于有問題的打印機或電子郵件服務,可以使它們在修復時暫時脫機,但在OT中顯然不是一個選項,因為機器不能簡單地停在其軌道上。減輕工業環境中已識別的威脅需要IT和OT安全團隊之間的密切合作。

雖然需要根據威脅的影響來評估對每個威脅的適當響應,但 IT 和 OT 團隊應事先制定一份行動手冊,在發現漏洞時立即執行。緩解決策可能超出了工具的能力,因此必須建立關鍵決策的指揮鏈。例如要將需要停止生產的情況以及相關責任人記錄在案。

SecureX提供了一種單一平臺的安全方法。它與關鍵安全工具集成,并在這些工具之間提供所需的編排,以執行用戶定義的工作流。

3.2.2、思科零信任OT解決方案的分析

思科的零信任OT解決方案,結合了思科工業交換機、工業路由器等網絡設備,將Cyber Vision傳感器嵌入網絡設備,實現了對端點和端點之間資源交互的實時跟蹤,并構建了資產清單。傳感器將有關連接端點的數據發送到Cyber Vision中心。借鑒IEC 62443,在Cyber Vision中心,訪問策略將OT網絡中的區域和管道形式化 ,資產放置在區域內,跨區域之間的通信通過管道連接。Cyber Vision可以直接與ISE集成,ISE可以利用資產詳細信息和分組來確定必須應用的安全策略。在執行策略之前,可以使用DNA中心的儀表板對安全策略進行驗證,該儀表板用于可視化ISE學習到的分組之間的交互。策略驗證后,用戶可以在DNA中心使用矩陣定義安全策略。定義的策略發送給ISE,ISE依次配置工業交換機和路由器,對網絡設備上的每個端口強制執行策略限制。應用安全策略對網絡進行分段,保護每個分區,分區之間的通信通過管道嚴格管控。Cyber Vision不斷評估連接端點的安全狀況,自動計算每個端點的風險評分,以幫助安全管理員主動限制對工業過程的威脅。最后,利用SecureX進行安全策略編排,類似于SOAR,降低OT環境中的風險。

思科的零信任OT解決方案,利用網絡設備作為安全分區的邊界,分區之間的通信通過管道嚴格管控,網絡設備上配置傳感器,學習端點和端點之間的交互,便于自適應安全策略的生成和用戶的驗證。這種方案設計很巧妙,可以理解為基于網絡設備的微隔離技術,而非IT領域的基于端點的微隔離技術。

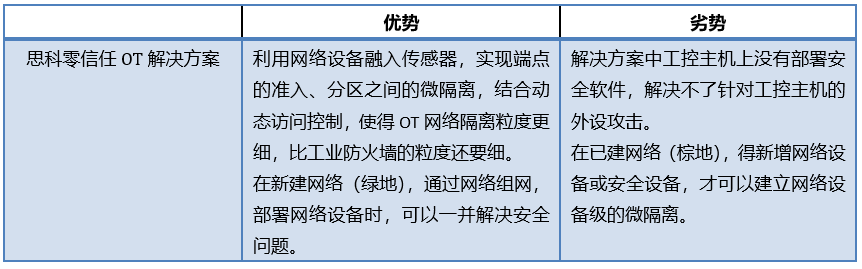

表5、思科零信任工控安全解決方案的優劣勢分析

4零信任成功應用于IOT安全

4零信任成功應用于IOT安全

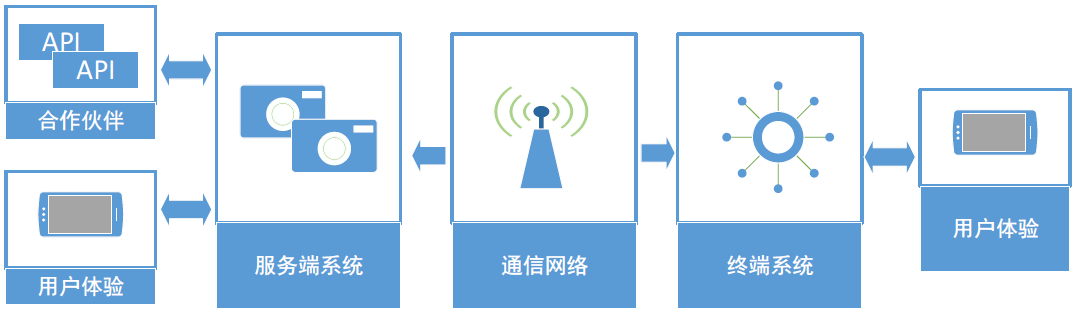

物聯網應用系統模型,包括三部分:服務端系統、終端系統和通信網絡。物聯網安全風險主要集中在服務端、終端和通信網絡三個方面。

圖10、物聯網應用系統模型

(引用自中國信通院《物聯網安全白皮書》)

1)物聯網服務端安全風險

1、服務端存儲大量用戶數據,易成為攻擊焦點;

2、服務端多數部署于云平臺之上,南北向業務API接口開放、應用邏輯多樣,容易引入風險;

3、云平臺主要采用虛擬化和容器技術,東西向存在內網滲透風險。

2)物聯網終端安全風險

1、終端自身安全風險,存在口令被破解、設備被入侵、惡意軟件感染等風險;

2、終端網絡接入風險,終端多處于邊緣側,存在設備假冒、非法設備接入等風險;

3、終端數據安全風險,存在隱私數據泄露、數據被竊取等風險;

4、終端生產安全風險,存在數據被篡改、服務中斷等風險。

3)物聯網通信網絡安全風險

1、通信網絡未加密,存在數據被竊聽、數據被篡改等風險;

2、通信網絡非授權接入,存在非法接入、網絡劫持等風險;

3、通信網絡易受到拒絕服務攻擊等風險。

SDP技術用于解決南北向的安全問題,結合物聯網云-管-邊-端的體系結構,可以通過可信終端接入、可信鏈路傳輸、可信資源權限、持續信任評估和動態訪問控制等方式解決南北向的安全隱患。微隔離技術用于解決東西向的安全問題,可以解決物聯網云平臺內部的東西向安全隱患。

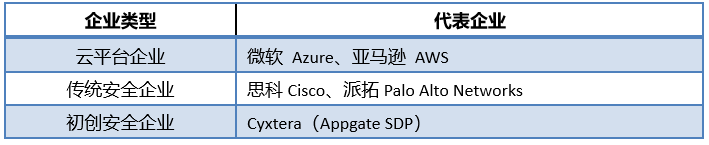

國外安全企業已經將零信任安全架構成功地應用于IOT安全。下表列舉了國外零信任IOT安全的典型企業,下面本節將重點分析典型案例。

表6、國外零信任IOT安全的典型企業

4.1、亞馬遜AWS的IOT安全

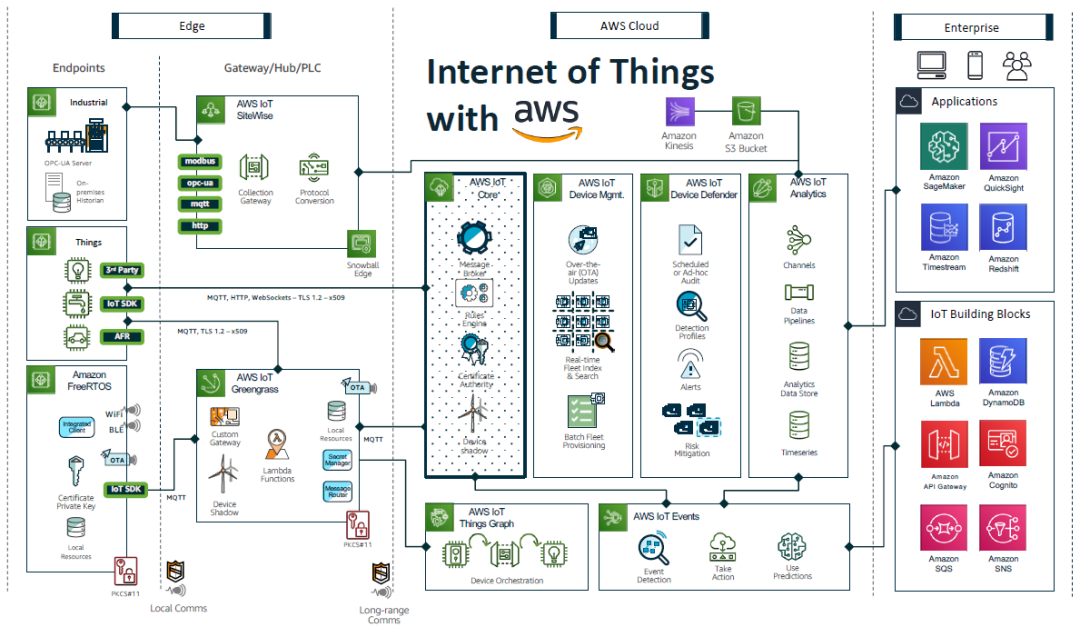

圖11、AWS IOT安架構

AWS物聯網通過以下七條原則幫助用戶采用基于NIST 800-207的零信任架構。

1)所有數據源和計算服務都是資源。

AWS將客戶的數據源和計算服務作為資源建模。AWS IoT Core和AWS IoT Greengrass是包含客戶資源的服務,物聯網設備需要安全調用這些服務。每個連接的設備必須具有與物聯網服務交互的憑據,所有進出的流量都使用TLS安全傳輸。

2)無論網絡位置如何,所有通信都是安全的。

通過使用TLS認證和授權API調用,設備和云服務之間的所有通信都受到保護。當設備連接到其他設備或云服務時,它必須通過使用 X.509 證書、安全令牌和自定義授權人等主體進行身份驗證來建立信任。除了身份認證外,零信任還需要在連接到AWS IoT Core后控制設備操作的最小訪問權限。

AWS提供設備軟件以允許物聯網設備安全地連接到云中的其他設備和服務。AWS IoT Greengrass 對本地和云通信的設備數據進行身份驗證和加密。FreeRTOS 支持 TLS 1.2 以實現安全通信,并支持 PKCS #11 以用于保護存儲憑據的加密元素。

3)在每個會話的基礎上授予對單個企業資源的訪問權限,并在授予訪問權限之前使用最小權限評估信任。

AWS物聯網服務和API調用基于每個會話授予對資源的訪問權限。物聯網設備必須通過 AWS IoT Core 進行身份驗證并獲得授權,然后才能執行操作。每次設備連接到 AWS IoT Core 時,它都會出示其設備證書或自定義授權人以通過身份驗證。在這個過程中,物聯網策略被強制檢查,設備是否被授權訪問它所請求的資源,并且該授權僅對當前會話有效。下次設備連接時,它會執行相同的步驟。

4)對資源的訪問由動態策略確定,包括客戶端身份、應用程序和服務以及請求資產的健康狀況,所有這些都可能包括其他行為和環境屬性。

零信任的核心原則是在進行風險評估以及可接受行為獲得批準之前,不應授予任何設備訪問其他設備和應用程序的權限。這一原則完全適用于物聯網設備,因為它們本質上具有有限、穩定和可預測的行為特點,并且可以使用它們的行為來衡量設備的健康狀況。

一旦確定,每個物聯網設備都應在被授予訪問網絡中其它設備和應用程序的權限之前,根據基線行為進行驗證。可以使用AWS IoT Device Shadow服務檢測設備的狀態,并且可以使用AWS IoT Device Defender檢測設備異常。AWS IoT Device Defender使用規則檢測和機器學習檢測功能來確定設備的正常行為以及與基線的任何潛在偏差。當檢測到異常時,可以根據策略以有限的權限隔離設備,或者禁止它連接到AWS IoT Core。

新聞爆料